So entwickeln Sie eine Zero-Trust-Strategie, bei der die Eindämmung von Sicherheitsverletzungen an erster Stelle steht

Meine erste Rolle im Bereich Cybersicherheit hatte ich bereits im Jahr 2001 und seitdem habe ich in unterschiedlichen Funktionen mit zahlreichen anderen Anbietern zusammengearbeitet. Ein roter Faden war durchweg klar erkennbar: Arbeiten Sie daran, Sicherheitsverletzungen zu verhindern, stoppen Sie Angreifer am Perimeter, schließen Sie Schwachstellen und halten Sie böswillige Akteure von Unternehmensnetzwerken fern.

Ein Zeitsprung von zwei Jahrzehnten: Immer raffiniertere Gegner, Risiken in der Lieferkette, Insider-Bedrohungen und Zero-Day-Schwachstellen bedeuten, dass selbst die erfahrensten und gewissenhaftesten Organisationen mit erfolgreichen Sicherheitsverletzungen konfrontiert werden.

Die gesamte Sicherheitsbranche war jahrzehntelang von einer auf Prävention ausgerichteten Denkweise geprägt. Eine Zeit lang war es genug, aber jetzt nicht mehr.

Bei einem Zero-Trust-Sicherheitsmodell sollte die Eindämmung von Sicherheitsverletzungen für Sie ebenso wichtig sein wie deren Prävention. Doch der Weg dorthin ist nicht immer geradlinig.

Wo fangen Sie also an? In diesem Beitrag erkläre ich, warum es so wichtig ist, von der Prävention zur Eindämmung überzugehen, und stelle eine einfache Checkliste bereit, die Ihnen beim Aufbau von Eindämmungsstrategien auf der Grundlage von Erkennung und Reaktion, Mikrosegmentierung und detaillierter Transparenz hilft.

Warum Prävention allein nicht ausreicht

Das alte Modell der Cybersicherheit basierte auf einer einfachen Prämisse: Angreifer fernhalten. Dabei handelte es sich um eine Sicherheitsstrategie, die sich auf den Netzwerkperimeter konzentrierte. Heutzutage gelingt es böswilligen Akteuren trotz ausgeklügelter Bedrohungen und weitläufiger Umgebungen immer wieder, den Perimeter zu überwinden.

Sicherheitsteams müssen weiterhin alles blockieren, was sie können, und Prävention ist nach wie vor ein entscheidender Bestandteil jeder modernen Sicherheitsstrategie. Sicherheitsverantwortliche erkennen jedoch zunehmend, dass keine Kontrolle undurchdringlich, keine Schwachstellendatenbank vollständig und kein Benutzer perfekt geschult ist.

Jede Kontrolle wird irgendwann versagen. Aus diesem Grund erfordert Cybersicherheit heute sowohl Prävention als auch Eindämmung – nicht als getrennte Strategien, sondern als zwei Seiten derselben Medaille.

Die Eindämmung von Sicherheitsverletzungen ist der neue Leitstern der Cybersicherheit

Die wahre Herausforderung besteht nicht nur darin, Angreifer fernzuhalten, sondern sicherzustellen, dass ihre Auswirkungen begrenzt bleiben, wenn sie unweigerlich eindringen.

Eindämmung ist nicht länger nur ein nettes Extra. Es handelt sich um die wesentliche Fähigkeit, die Cyber-Katastrophen von beherrschbaren Vorfällen unterscheidet.

Die Studie „Die globalen Kosten von Ransomware“ des Ponemon Institute bestätigte diesen Punkt. Darin wurde festgestellt, dass „da keine Cybersicherheitsmaßnahme jeden Angriff verhindern kann, Eindämmungs- und Reaktionsstrategien gleichermaßen wichtig sind.“

Pete Finalle, Forschungsleiter bei IDC, stimmt dem zu: „Die Sicherung des Perimeters reicht nicht mehr aus, um den Geschäftsbetrieb aufrechtzuerhalten, und Unternehmen, die der Eindämmung Priorität einräumen, sind am besten in der Lage, die Auswirkungen zu minimieren. Durch die Begrenzung seitlicher Bewegungen und die Reduzierung des Explosionsradius eines Angriffs hat sich die Eindämmung von einer „nice-to-have“-Funktion zu einem wesentlichen Bestandteil von Zero Trust und der Widerstandsfähigkeit von Unternehmen entwickelt.“

In der heutigen Bedrohungslandschaft sind die Verhinderung und Eindämmung von Sicherheitsverletzungen zwei Seiten derselben Medaille, und Unternehmen müssen beiden Priorität einräumen, um böswilligen Akteuren immer einen Schritt voraus zu sein.

Zero Trust erfordert Eindämmung

Ähnlich wie Gebäude, die mit Brandschutztüren und Sprinkleranlagen ausgestattet sind, um die Ausbreitung von Flammen zu verhindern, benötigen Unternehmensnetzwerke integrierte Kontrollen, um Schäden zu minimieren und Bewegungen zu stoppen, sobald ein Angreifer eindringt.

Dies steht im Einklang mit dem Zero-Trust-Ansatz, der Organisationen dazu anregt, davon auszugehen, dass Sicherheitslücken unvermeidbar sind, und sich darauf zu konzentrieren, deren Auswirkungen durch strenge Zugriffskontrollen und Segmentierung zu minimieren.

Grundlegend für das Zero Trust-Framework ist die Mikrosegmentierung, die eine praktische Lösung zur Durchsetzung der Eindämmung bietet.

Durch die Zuordnung von Assets und die Segmentierung kritischer Systeme können Sicherheitsteams Bedrohungen in Echtzeit isolieren und verhindern, dass sich Angreifer seitlich vorwärts bewegen.

Richten Sie Ihre Eindämmungsstrategien an den Richtlinien der NIST Zero Trust Architecture und des CISA Zero Trust Maturity Model für Erkennung, Eindämmung und Wiederherstellung aus. Diese Rahmenwerke bieten einen strukturierten, evidenzbasierten Ansatz zum Aufbau einer Zero-Trust-Strategie, die auf Ihre Umgebung zugeschnitten ist.

Insgesamt macht Zero Trust die Eindämmung von Sicherheitsverletzungen zu einem zentralen Designprinzip und stellt sicher, dass jede Sicherheitsverletzung gestoppt wird, bevor sie entstehen kann.

Eine Schnellstart-Checkliste zur Eindämmung von Zero Trust-Verstößen

Sie sind bereit, der Eindämmung von Sicherheitsverletzungen Priorität einzuräumen, aber wo sollten Sie anfangen?

Hier ist eine einfache Checkliste für Organisationen, die Eindämmungsstrategien mithilfe von Tools wie Erkennung und Reaktion sowie Mikrosegmentierung implementieren möchten:

- Verstehen Sie Ihre aktuelle Umgebung. Ordnen Sie kritische Assets, Datenflüsse und Netzwerkabhängigkeiten zu. Identifizieren Sie wertvolle Ziele und potenzielle Pfade, über die sich Angreifer seitlich durch Ihr Netzwerk bewegen können.

- Planen Sie eine Mikrosegmentierung. Definieren Sie Ihre Segmentierungsrichtlinien basierend auf Risiko und Geschäftsfunktion. Beginnen Sie mit Bereichen mit hoher Auswirkung, einschließlich sensibler Datenzonen und privilegierter Systeme. Erzwingen Sie den Zugriff mit den geringsten Berechtigungen zwischen Netzwerksegmenten.

- Setzen Sie Erkennungs- und Reaktionstools ein. Beginnen Sie mit der Verwendung von Tools zur Erkennung und Reaktion auf Cloud-, Endpunkt-, Netzwerk- und Identitätsprobleme (CDR, EDR, NDR und XDR). Integrieren Sie Warnungen in eine zentrale Überwachungs- oder SIEM-Plattform (Security Information and Event Management).

- Erstellen Sie Playbooks für die Reaktion auf Vorfälle. Definieren Sie die Auslöser, die Verstöße eindämmen, beispielsweise das Isolieren eines Segments oder das Aufheben von Anmeldeinformationen. Autorisieren Sie vorab schnelle Aktionen, um Entscheidungsverzögerungen bei Vorfällen zu reduzieren.

- Testen und optimieren. Führen Sie simulierte Sicherheitsverletzungsszenarien durch, um Ihre Segmentierungs- und Reaktions-Workflows zu validieren. Verfeinern Sie Richtlinien und Erkennungsregeln kontinuierlich auf Grundlage Ihrer Erkenntnisse.

Durch Befolgen dieser Schritte können Teams von der Reaktion auf Angriffe zur Eindämmung dieser übergehen und Zero Trust von einem Ziel in eine tägliche Praxis verwandeln.

Warum Mikrosegmentierung im Mittelpunkt Ihres Projekts zur Eindämmung von Sicherheitsverletzungen stehen sollte

Die verheerendsten Sicherheitsverletzungen von heute werden nicht durch ein einzelnes kompromittiertes System verursacht. Sie entstehen, weil Angreifer sich seitlich bewegen können und ihren ersten Angriffspunkt ausnutzen, um wertvollere Ziele zu erreichen.

Der Kern der Eindämmung besteht im Konzept der Begrenzung des Explosionsradius eines Angriffs. Wenn ein böswilliger Akteur Zugriff auf einen einzelnen Endpunkt oder eine einzelne Anwendung erhält, muss dies nicht zwangsläufig zu einer umfassenden Geschäftsunterbrechung führen.

Durch die Durchsetzung einer granularen Segmentierung zwischen Workloads, Anwendungen und Umgebungen können Unternehmen sicherstellen, dass ein Verstoß in einem Bereich nicht automatisch alle anderen Vermögenswerte gefährdet.

Hier macht die Mikrosegmentierung den entscheidenden Unterschied.

Mikrosegmentierung ist der Schlüssel zum Stoppen lateraler Bewegungen

Im Gegensatz zu den traditionelleren Perimeterverteidigungen bietet die Mikrosegmentierung umfassende Transparenz und Kontrolle in der gesamten Umgebung – zwischen Servern, Clouds und Datenspeichern. Mithilfe dieser Technologien können Sicherheitsteams Richtlinien festlegen, die eine unautorisierte laterale Bewegung schnell verhindern, was oft das Hauptziel von Angreifern ist, sobald sie in ein Netzwerk eingedrungen sind.

Bei diesem Ansatz werden selbst entschlossene Gegner in einer abgegrenzten Zone gefangen sein.

Mikrosegmentierung beschleunigt die Reaktion auf Sicherheitsverletzungen

Ebenso wichtig ist, dass die Eindämmung von Sicherheitsverletzungen durch Mikrosegmentierung die Reaktion auf Sicherheitsvorfälle beschleunigt.

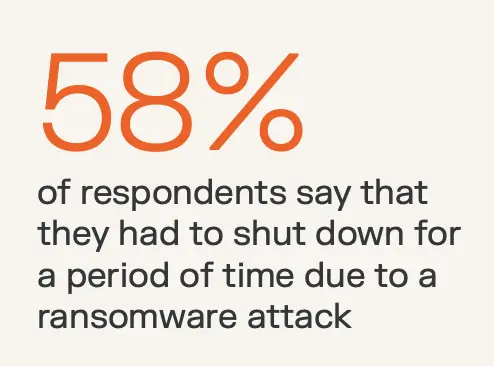

In der Studie „Global Cost of Ransomware“ gaben 58 % der Umfrageteilnehmer an, dass ein Ransomware-Angriff bei ihnen zu einem Stillstand ihres Geschäftsbetriebs geführt habe. Die durchschnittliche Abschaltung dauerte 12 Stunden.

Wenn ein Vorfall eintritt, können Unternehmen mithilfe der Mikrosegmentierung kompromittierte Systeme nahezu in Echtzeit isolieren und so die Ausbreitung stoppen, während Sicherheitsteams den Verstoß untersuchen.

Die Fähigkeit, so schnell zu reagieren, begrenzt nicht nur den potenziellen Schaden, den ein Angriff anrichten kann. Darüber hinaus wird sichergestellt, dass geschäftskritische Systeme belastbar und verfügbar bleiben.

Balance zwischen Prävention und Eindämmung

Seit Beginn meiner Karriere hat sich die Technologie nahezu exponentiell weiterentwickelt und die Lage hat sich erheblich verändert.

Die Zukunft der Cybersicherheit erfordert ein Gleichgewicht: Zwar sollten Unternehmen weiterhin in wirksame Präventionsmaßnahmen investieren, doch müssen sie auch erkennen, dass keine Verteidigung undurchdringlich ist.

Die Eindämmung von Sicherheitsverletzungen ist das notwendige Puzzleteil, das aus einer potenziellen Krise ein beherrschbares Ereignis macht.

Es ist an der Zeit, die Denkweise, nur auf Prävention zu setzen, hinter sich zu lassen. Machen Sie die Eindämmung von Sicherheitsverletzungen zu Ihrer Mission – investieren Sie in Erkennung und Reaktion, Mikrosegmentierung, Sichtbarkeit und die Integration der Reaktion auf Vorfälle.

Warten Sie nicht, bis aus einem Verstoß eine Katastrophe wird.

Beginnen Sie noch heute mit der Bewertung Ihrer Eindämmungskapazitäten und richten Sie Ihre Sicherheitsstrategie an den modernen Sicherheitsrahmen aus, um den Realitäten der heutigen Bedrohungslandschaft gerecht zu werden.

Wenn Unternehmen Erkennung und Reaktion, Mikrosegmentierung und Sichtbarkeit kombinieren, erhalten sie das Beste aus beiden Welten. Diese modernen Eindämmungsstrategien basieren auf den Zero-Trust-Prinzipien und tragen dazu bei, die meisten Angriffe zu verhindern und die Ausbreitung der übrigen Angriffe zu stoppen, wenn die Prävention nicht ausreicht.

.webp)