Cómo la estrategia de Confianza Cero mantiene la ciberseguridad federal estable en tiempos de incertidumbre

.webp)

Cuando me senté recientemente a grabar el podcast Federal Tech , estábamos en medio de otro cierre del gobierno estadounidense; de hecho, el más largo de la historia de nuestra nación.

No se me escapó el momento oportuno. Las agencias de todo Washington sufrían escasez de personal, las operaciones se ralentizaron y se paralizó gran parte del trabajo esencial.

Pero hay algo que no se detiene sin importar en qué estado se encuentre el gobierno federal: las ciberamenazas.

Nuestros adversarios no se toman descansos durante un cierre administrativo. Leen los mismos titulares que nosotros. Saben cuándo las agencias están distraídas, con poco personal y sobrecargadas de trabajo. Y están listos para aprovecharlo.

Llevo más de 35 años trabajando en el gobierno y en ciberseguridad federal, y vi este patrón repetir una y otra vez. Cada vez que los empleados federales se enfrentan a la incertidumbre, los ciberadversarios se aprovechan.

La cuestión no es si se producirá un ataque durante estos periodos, sino si su agencia está preparada para contenerlo.

En mi reciente conversación con John Gilroy en el episodio del podcast Federal Tech titulado "Cómo la automatización de confianza cero ayuda a las agencias federales a hacer más con menos", compartí por qué la confianza cero es clave para mantener la resiliencia cuando los recursos son limitados y la incertidumbre es inevitable.

Cuando aumenta la incertidumbre, Zero Trust entra en acción.

Un cierre del gobierno federal como el que acabamos de experimentar supone una prueba de estrés para la ciberseguridad. De repente hay menos gente en la oficina, menos ojos pegados a las pantallas y más tareas acumular para los que siguen trabajando.

Ese tipo de inestabilidad es una receta perfecta para el riesgo.

El modelo Zero Trust ayuda a reducir ese riesgo haciendo lo que las personas no siempre pueden hacer: automatizar la verificación y aplicar las políticas en tiempo real.

En lugar de depender de que cada decisión de seguridad provenga de alguien sentado detrás de un teclado, una arquitectura de Confianza Cero verifica constantemente quién accede a qué, cuándo y cómo. Aplica automáticamente las reglas que estableciste sin excepciones, sin atajos, sin soluciones manuales.

Es el equivalente digital a un guardia de seguridad que trabaja las 24 horas del día, los 7 días de la semana, y que nunca se cansa, se distrae ni se toma un descanso.

Esa automatización permite que sus equipos humanos se centren en los problemas de alto valor que solo ellos pueden resolver. Y en un mundo donde los desafíos en materia de recursos y personal son inevitables, esa es una de las inversiones más inteligentes que una agencia federal puede realizar.

Integrar la resiliencia en los procesos de seguridad de su agencia

Existe otra razón por la que la filosofía de Confianza Cero importa cuando sucede lo inesperado. Parte de la base de que se producirá un fallo.

Ya lo dije antes: los defensores tienen que tener razón siempre, pero los adversarios solo tienen que tenerla una vez. No puedes planear ser perfecto, pero sí puedes planear ser resiliente.

Una estable estrategia de Confianza Cero no solo intenta prevenir las brechas de seguridad. Incorpora la contención de brechas directamente en su arquitectura, de modo que cuando, no si, los atacantes logran entrar, el daño se detiene rápidamente.

Ahí es donde entra en juego la segmentación . En Illumio, empleamos la segmentación para crear lo que yo llamo “anillos de defensa”. En lugar de depender de una gran barrera alrededor de tu red, construyes muchas barreras más pequeñas dentro de ella.

Si un atacante vulnera un anillo, no podrá mover libremente por sus sistemas. Cada aplicación, carga de trabajo o servidor tiene su propio límite de protección. Cuantas más barreras construyas, más difícil será para los atacantes mover y más fácil para los defensores detectarlos.

En resumen, el enfoque de Confianza Cero hace que su entorno sea resiliente desde el diseño, sin depender del tiempo de reacción humano.

De la política a la prueba: cómo Zero Trust fortalece el cumplimiento

Si alguna vez pasaste por una auditoría federal, sabes que a los contralor les encantan los datos. Quieren pruebas de que lo que dices que estás haciendo realmente está sucediendo.

Esa es otro beneficio del modelo de Confianza Cero.

Con demasiada frecuencia, las agencias tienen excelentes políticas de seguridad escritas que no se traducen en la práctica. Los controles existen sobre el papel, pero no al nivel de "teclado y mouse". Un entorno de Confianza Cero cierra esa brecha.

Al implementar la verificación continua, el control de acceso automatizado y la microsegmentación, se genera evidencia en tiempo real de que las políticas se aplican, no solo se documentan.

Ese tipo de visibilidad no solo te hace más seguro. Agiliza las auditorías, facilita la presentación de reportes de cumplimiento y brinda a los líderes mayor confianza en que sus políticas no son solo software sin emplear.

Dominar la complejidad con total visibilidad

Los entornos informáticos federales se encuentran entre los más complejos del mundo.

Tienes sistemas heredados de décadas de antigüedad conviviendo con aplicaciones nativas de la nube, dispositivos de punto final y ahora modelos de IA. La superficie de ataque crece día a día.

La complejidad es enemiga de la seguridad. Y sin una visibilidad detallada de esa complejidad, no se puede proteger lo que no se ve.

Por eso la visibilidad completa es un primer paso crucial hacia la Confianza Cero. Es necesario observar cómo interactúan las aplicaciones y los sistemas en entornos locales, híbridos y multi-nube basar en datos de red reales, no en suposiciones.

Una vez que puedas ver esas conexiones, podrás empezar a aplicar políticas que tengan sentido: permitir solo lo necesario, bloquear todo lo demás y ajustarlas dinámicamente a medida que los sistemas evolucionan.

Eso es Zero Trust operativo en acción.

Por qué la IA representa tanto un riesgo como una oportunidad

Hoy en día, ningún debate federal sobre ciberseguridad está completo sin hablar de inteligencia artificial (IA).

La IA plantea un desafío de doble filo:

- Por un lado, la IA puede ayudar a los defensores federales a detectar amenazas más rápidamente. En Illumio, empleamos IA para analizar patrones de tráfico, identificar conexiones riesgosas y descubrir actividad de IA “en la sombra”, como grandes modelos de lenguaje (LLM) que se ejecutan sin aprobación ni supervisión.

- Por otro lado, la propia IA debe ser protegida. Se trata simplemente de otra aplicación crítica, una que podría exponer datos confidenciales si no se protege adecuadamente.

Por eso aconsejo a las agencias que aíslen sus modelos de IA. Al aplicar la segmentación basada en IA, puede limitar a qué datos pueden acceder sus sistemas de IA, garantizar que solo analicen conjuntos de datos aprobados y evitar que se conviertan en una fuga de datos involuntaria.

La informática en la sombra siempre fue un problema. Ahora tenemos másteres en derecho paralelos, y son igual de arriesgados. La metodología de Confianza Cero y la segmentación son la forma de mantener ambos bajo control.

Cerciorar de estar empleando correctamente el modelo de madurez de confianza cero de CISA.

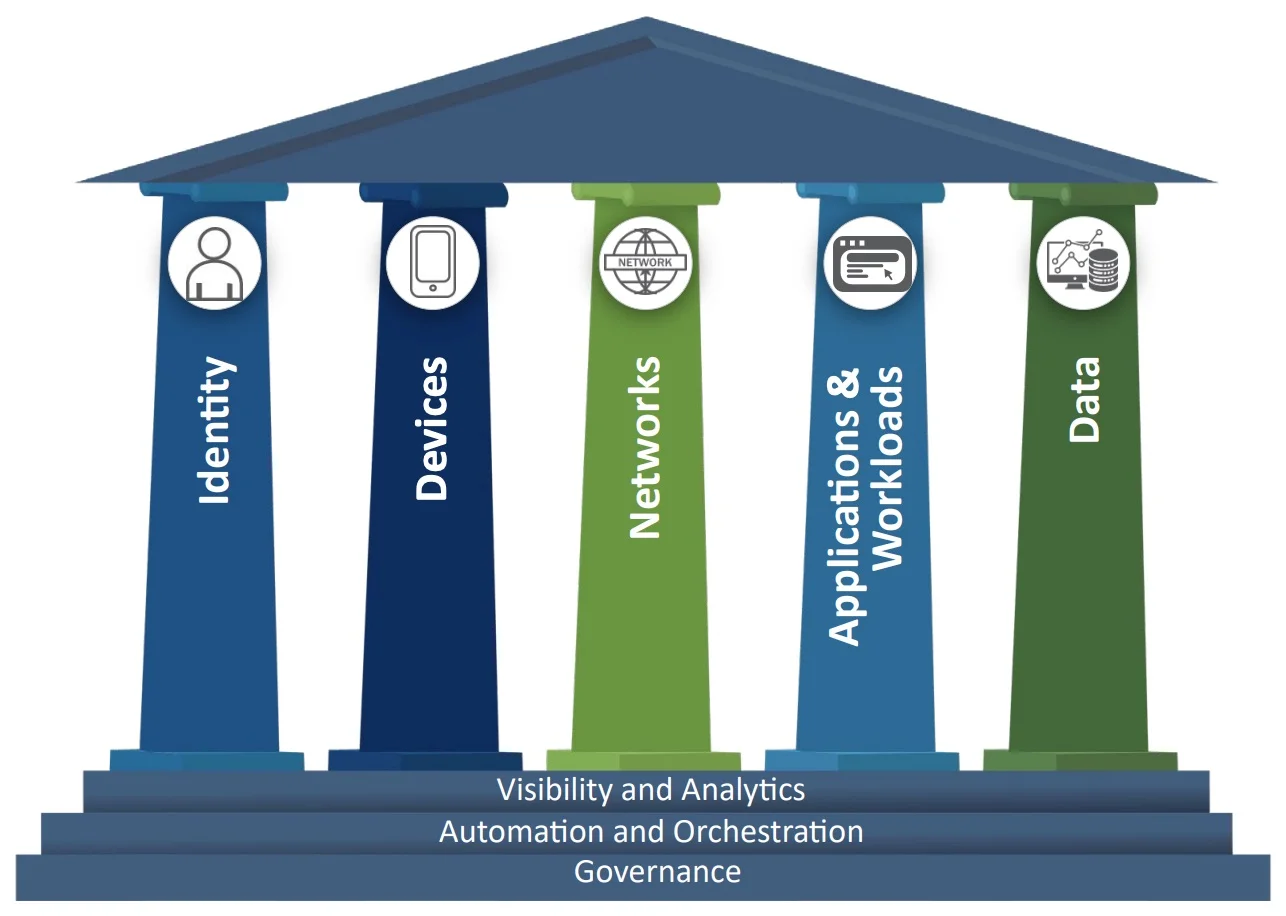

Muchas agencias miden su progreso empleando el Modelo de Madurez de Confianza Cero de CISA. Es un marco útil, pero es fácil malinterpretarlo.

Vi demasiadas organizaciones abordarlo como una lista de verificación: “Terminemos con la identidad, luego pasemos a los dispositivos y después a las redes”.

Así no funciona el modelo de Confianza Cero.

No se puede pensar en ello como una lista de verificación secuencial donde se puede marcar el pilar uno, luego el pilar dos, y así sucesivamente. Hay que trabajar simultáneamente en todos los pilares.

Recuerda tu boletín de calificaciones escolar. Tu calificación final no dependía de obtener un 100% en una clase y un cero en otra. Fue el promedio de todo. Tu camino hacia el modelo de Confianza Cero es el mismo.

Céntrate en el equilibrio y el progreso en todas las áreas, no en la perfección en una sola. Las agencias que comprenden esto son las que construyen una verdadera resiliencia, no solo un cumplimiento normativo.

La urgencia del gobierno federal por hacer más con menos

Si algo me mostraron décadas en el ámbito de la ciberseguridad federal , es que la incertidumbre no va a desaparecer. Puedes estar seguro de que las cotizaciones se ajustarán, el personal fluctuará y las amenazas evolucionarán.

Pero Zero Trust te ayuda a hacer más con menos, no tomando atajos, sino haciendo que tu arquitectura de red sea más inteligente. El principio de confianza cero te garantiza que puedes:

- Automatice los procesos manuales para que su personal pueda centrar en tareas más importantes.

- Implementar medidas de contención para que una sola brecha no se convierta en una crisis

- Ofrezca visibilidad para que pueda demostrar a los contralor que sus defensas están funcionando.

- Mantén la seguridad y la continuidad incluso cuando el mundo a tu alrededor no sea estable.

Las agencias federales no pueden dar el lujo de esperar las condiciones perfectas. Los adversarios no están esperando a tu próximo ciclo presupuestario ni a tu próxima ronda de contrataciones.

Zero Trust te brinda el control, la confianza y la resiliencia para seguir protegiendo los datos críticos sin importar lo que suceda en Washington.

¿Preparado para convertir la estrategia de Confianza Cero en acción? Experimenta la segmentación de Illumio gratis para comprobar lo sencillo que es contener las infracciones, automatizar la aplicación de la normativa y demostrar el cumplimiento, todo ello desde una única plataforma.

.png)

.webp)

%20(1).webp)

.webp)

.webp)

.webp)